CTF(Capture The Flag)是网络安全领域最受欢迎的竞赛形式之一。无论你是刚接触安全领域的新手,还是想提升技能的爱好者,CTF都是一个绝佳的学习平台。本文将带你全面了解CTF的世界。

什么是CTF?

CTF全称为”夺旗赛”,参赛者需要通过各种技术手段获取隐藏的”flag”(通常是一串特定格式的字符串,如flag{xxx})。这种竞赛模式源于1996年的DEFCON黑客大会,如今已发展成为全球性的网络安全竞技活动。

CTF的三种主要赛制

解题模式(Jeopardy)

这是最常见的CTF形式。主办方提供一系列不同类型和难度的题目,参赛者独立解题获取flag并提交得分。题目通常按分值排列,难度越高分数越多。

攻防模式(Attack-Defense)

每支队伍拥有相同的服务器环境,需要同时进行攻击其他队伍和防守自己服务器的双重任务。这种模式更接近真实的网络攻防场景。

混合模式(Mix)

结合解题和攻防两种模式的特点,通常在大型比赛中采用。

CTF的主要题目类型

Web安全

Web安全是CTF中最常见也是入门最友好的方向之一。主要涉及以下技术领域:

SQL注入:通过在输入字段中插入恶意SQL语句,绕过身份验证或获取数据库敏感信息。常见类型包括联合查询注入、布尔盲注、时间盲注、报错注入等。

XSS跨站脚本:在网页中注入恶意脚本代码,当其他用户访问时执行。分为反射型XSS、存储型XSS和DOM型XSS三种类型。

文件上传漏洞:利用网站文件上传功能的缺陷,上传恶意文件(如WebShell)获取服务器控制权。需要绑过文件类型检测、内容检测等防护措施。

命令执行:通过应用程序的漏洞在服务器上执行系统命令,包括代码执行和命令注入两种形式。

反序列化漏洞:利用程序在反序列化用户输入时的安全缺陷,构造恶意序列化数据实现任意代码执行。PHP、Java、Python等语言都存在此类问题。

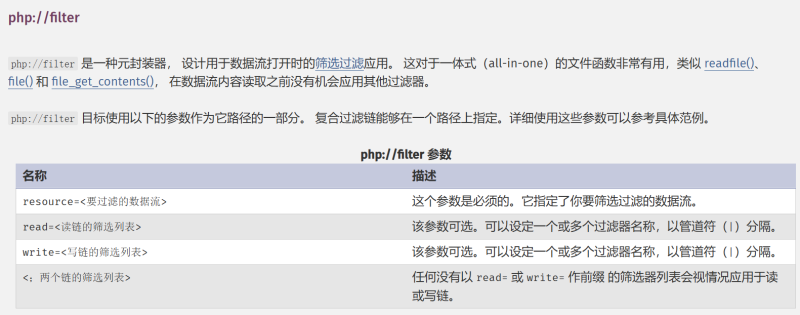

SSRF服务端请求伪造:诱使服务器向攻击者指定的地址发起请求,可用于探测内网、读取本地文件等。

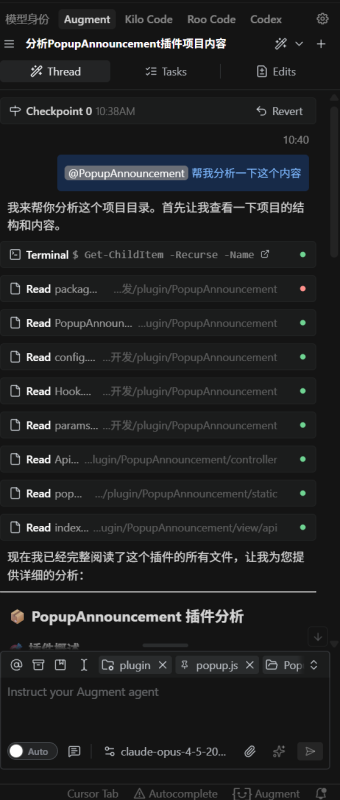

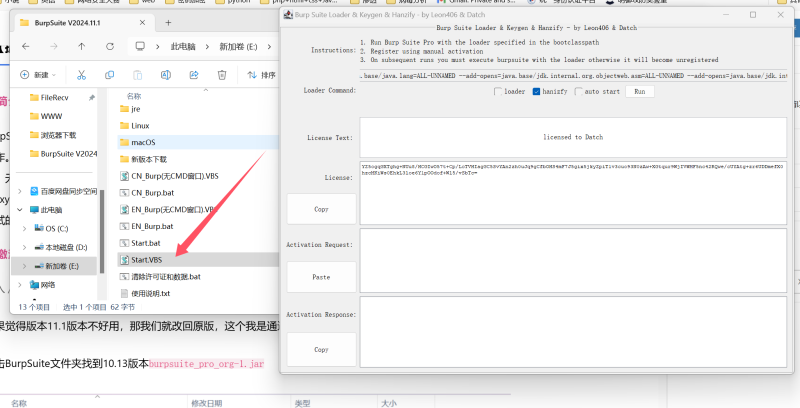

推荐学习工具:Burp Suite(抓包分析)、SQLMap(SQ## 推荐学习资源

国内优质CTF文章与教程

**1. CSDN – 2025最新最全CTF入门指南**

https://blog.csdn.net/logic1001/article/details/147565701

这篇文章从CTF到漏洞挖掘全方位介绍了二进制安全领域的基础知识、学习路径及实际应用,非常适合零基础入门。

**2. 知乎专栏 – CTF入门教程(超详细)**

https://zhuanlan.zhihu.com/p/715982712

从零基础入门到进阶的完整教程,涵盖CTF简介、比赛形式、各类题型详解等内容。

**3. 知乎专栏 – 网络安全CTF入门教程**

https://zhuanlan.zhihu.com/p/672933924

提供了系统的学习成长路线图,包含学习资料工具包,适合初学者。

**4. CN-SEC – CTF入门教程(非常详细)**

https://cn-sec.com/archives/3929571.html

详细介绍了CTF中的Web题型和渗透测试方法。

国外权威CTF学习平台

**1. CTF Wiki(强烈推荐)**

https://ctf-wiki.org/

GitHub 9.1k+ Stars,中英文双语,涵盖Web、Reverse、Pwn、Crypto、Misc等所有CTF方向的详细教程和实战案例。

**2. CTFtime**

https://ctftime.org/

全球最权威的CTF赛事平台,可以查看即将举行的比赛、历史赛题和Writeups。

**3. PicoCTF**

https://picoctf.org/

由卡内基梅隆大学开发的入门级CTF平台,非常适合初学者练习。

**4. Awesome CTF(GitHub资源合集)**

https://github.com/apsdehal/awesome-ctf

精选的CTF框架、库、资源和软件列表,包含各种工具和学习资料。

视频教程推荐

**B站 – CTF入门教程(全96集)**

https://www.bilibili.com/video/BV1sMwhedEyn/

B站最全最详细的CTF入门教程,全程干货无废话。

**B站 – 国内顶尖战队大佬讲解CTF夺旗赛100集**

https://www.bilibili.com/video/BV1Ls421A7dP/

涵盖逆向、PWN、WEB、MISC及赛事真题解析。

GitHub学习仓库

**1. CTF-Wiki官方仓库**

https://github.com/ctf-wiki/ctf-wiki

包含完整的CTF学习文档和配套题目。

**2. CTF-Challenges题库**

https://github.com/ctf-wiki/ctf-challenges

CTF Wiki配套的练习题目仓库。

**3. CTF-Tools工具集**

https://github.com/ctf-wiki/ctf-tools

CTF比赛常用工具合集。

**4. CTF竞赛入门指南(GitBook)**

https://firmianay.gitbooks.io/ctf-all-in-one/content/

系统性的CTF入门指南电子书。

在线练习平台

- **Hack The Box**: https://www.hackthebox.com/

- – **TryHackMe**: https://tryhackme.com/

- – **攻防世界**: https://adworld.xctf.org.cn/

- – **BUUCTF**: https://buuoj.cn/

- – **CTFHub**: https://www.ctfhub.com/L注入自动化)、Dirsearch(目录扫描)、HackBar(浏览器插件)等。

逆向工程(Reverse)

逆向工程(Reverse Engineering)是通过分析编译后的程序来理解其内部逻辑和工作原理的技术。在CTF中,选手需要从二进制文件中找出隐藏的flag。

静态分析:不运行程序,直接分析其汇编代码或反编译代码。常用工具包括IDA Pro(业界标准反汇编器)、Ghidra(NSA开源工具)、Binary Ninja等。需要熟悉x86/x64、ARM等架构的汇编语言。

动态分析:在调试器中运行程序,观察其运行时行为。常用工具有GDB(Linux)、x64dbg/OllyDbg(Windows)、Frida(动态插桩框架)等。可以设置断点、单步执行、查看内存和寄存器状态。

常见题型:

– 算法逆向:分析加密/验证算法,编写解密脚本

– 反调试绑过:识别并绑过程序的反调试保护

– 壳与脱壳:处理加壳程序,如UPX、VMProtect等

– 安卓逆向:分析APK文件,使用jadx、apktool等工具

– 游戏外挂:修改游戏内存或逻辑

必备技能:汇编语言(至少熟悉一种架构)、C/C++编程、操作系统原理、编译原理基础。

学习建议:从简单的CrackMe程序开始,逐步挑战更复杂的保护机制。推荐练习平台:Crackmes.one、reversing.kr。

密码学(Crypto)

密码学(Cryptography)是研究信息加密与解密的学科,在CTF中主要考察选手对各类加密算法的理解和破解能力。

古典密码:

– 凯撒密码:字母表位移加密,可通过频率分析或暴力破解

– 维吉尼亚密码:多表替换密码,需要确定密钥长度后逐一破解

– 栅栏密码、培根密码、摩斯电码等:各有特定的编码规则

现代对称加密:

– AES:高级加密标准,需关注ECB模式的弱点、CBC字节翻转攻击、Padding Oracle攻击等

– DES/3DES:较老的标准,存在已知弱点

– RC4:流密码,存在统计偏差

非对称加密:

– RSA:基于大数分解难题,常见攻击包括小指数攻击、共模攻击、Wiener攻击、Coppersmith攻击等

– ECC椭圆曲线:基于离散对数问题,需要了解曲线参数选择的安全性

哈希函数:MD5、SHA系列的碰撞攻击、长度扩展攻击等。

其他考点:随机数生成器漏洞、密钥交换协议、数字签名伪造等。

必备技能:数论基础(模运算、欧几里得算法、中国剩余定理)、Python编程(推荐使用PyCryptodome、gmpy2库)、SageMath数学软件。

二进制漏洞利用(Pwn)

二进制漏洞利用(Pwn)是CTF中技术含量最高的方向之一,主要研究如何利用程序中的内存安全漏洞获取系统控制权。

栈溢出(Stack Overflow):

– 基础栈溢出:覆盖返回地址跳转到shellcode或已有代码

– ROP(Return-Oriented Programming):在开启NX保护时,利用程序中已有的代码片段(gadgets)构造攻击链

– ret2libc:跳转到libc库函数执行系统命令

– ret2syscall:直接调用系统调用

堆溢出(Heap Overflow):

– 堆管理机制:理解ptmalloc2/glibc堆分配器的工作原理

– Use After Free:释放后使用漏洞

– Double Free:重复释放漏洞

– Heap Feng Shui:堆布局控制技术

– House of系列:各种高级堆利用技术

格式化字符串漏洞:利用printf等函数的格式化参数读写任意内存。

整数溢出:利用整数运算的边界问题触发其他漏洞。

保护机制与绑过:

– ASLR:地址空间随机化,需要信息泄露或爆破

– NX/DEP:不可执行栈,使用ROP技术绑过

– Canary:栈保护,需要泄露或绑过

– PIE:位置无关代码,需要泄露基址

– RELRO:GOT表保护

必备工具:pwntools(Python利用框架)、GDB+pwndbg/gef(调试)、ROPgadget(gadget搜索)、one_gadget(快速getshell)。

杂项(Misc)

杂项(Misc)是CTF中最具多样性的类别,涵盖了不属于其他专项的各种有趣题目,考验选手的知识广度和创造性思维。

隐写术(Steganography):

– 图片隐写:LSB隐写、EXIF信息、图片高度修改、PNG的IDAT块、GIF帧隐藏等

– 音频隐写:频谱图隐藏信息、LSB隐写、SSTV慢扫描电视

– 文档隐写:Word/PDF隐藏内容、零宽字符隐写

– 常用工具:Stegsolve、zsteg、steghide、Audacity、binwalk

数字取证(Forensics):

– 流量分析:Wireshark分析pcap文件,提取HTTP/FTP/DNS等协议数据

– 内存取证:使用Volatility分析内存镜像,提取进程、密码、文件等

– 磁盘取证:分析磁盘镜像,恢复删除文件,分析文件系统

– 日志分析:Web日志、系统日志的异常行为分析

编码与解码:

– 常见编码:Base64/32/16、URL编码、Unicode编码、Hex编码

– 特殊编码:Ook!、Brainfuck、JSFuck等esoteric语言

– 二维码/条形码:QR码修复、DataMatrix等

OSINT开源情报:通过公开信息搜索获取线索,包括社交媒体、搜索引擎、域名信息等。

PPC编程挑战:在限定时间内完成特定编程任务,考验编程能力和算法知识。

区块链安全:智能合约漏洞分析、交易追踪等新兴方向。

数据安全(Data Security)

数据安全是近年来CTF比赛中新兴的重要方向,随着数据保护法规的完善和企业对数据安全的重视,这一领域的题目越来越多。

数据库安全:

– 数据库配置审计:检查数据库的安全配置,如默认账户、弱密码、权限设置等

– 数据库加密:透明数据加密(TDE)、列级加密的实现与破解

– 数据库审计日志分析:从审计日志中发现异常操作和数据泄露痕迹

– NoSQL注入:MongoDB、Redis等非关系型数据库的安全问题

数据脱敏与去标识化:

– 脱敏算法分析:识别和还原常见的数据脱敏方法

– 重标识攻击:通过关联分析还原匿名数据中的个人身份

– 差分隐私:理解差分隐私机制及其局限性

数据泄露检测:

– 敏感信息识别:在大量数据中识别身份证、银行卡、手机号等敏感信息

– 数据水印:追踪数据泄露源头的技术

– DLP策略分析:数据防泄漏系统的规则分析与绑过

隐私计算:

– 同态加密:在密文上进行计算的技术

– 安全多方计算:多方协作计算而不泄露各自数据

– 联邦学习安全:分布式机器学习中的隐私保护

合规与审计:GDPR、个人信息保护法等法规要求的技术实现与验证。

信创安全(Xinchuang Security)

信创安全是具有中国特色的网络安全方向,主要关注国产化信息技术应用创新(信创)环境下的安全问题。随着国产化替代的推进,这一方向在国内CTF比赛中越来越重要。

国产操作系统安全:

– 麒麟系统(Kylin):基于Linux的国产操作系统,需要了解其特有的安全机制和配置

– 统信UOS:另一主流国产操作系统,关注其安全加固和漏洞挖掘

– 鸿蒙系统(HarmonyOS):华为开发的分布式操作系统,涉及微内核安全、分布式安全等

国产数据库安全:

– 达梦数据库(DM):国产关系型数据库,SQL语法和安全机制与Oracle类似但有差异

– 人大金仓(KingbaseES):另一主流国产数据库

– OceanBase、TiDB:分布式数据库的安全特性

国产中间件安全:

– 东方通TongWeb:国产应用服务器,类似Tomcat但有独特配置

– 金蝶Apusic:企业级应用服务器

– 宝兰德BES:国产中间件平台

国产CPU架构:

– 龙芯(LoongArch):自主指令集架构,逆向和Pwn题需要了解其汇编指令

– 飞腾(ARM架构):基于ARM的国产处理器

– 鲲鹏(ARM架构):华为服务器处理器

– 申威(Alpha架构):用于超算的国产处理器

密码算法国密标准:

– SM2:国产椭圆曲线公钥密码算法,替代RSA/ECDSA

– SM3:国产密码杂凑算法,替代MD5/SHA

– SM4:国产分组密码算法,替代AES/DES

– SM9:基于标识的密码算法

等保合规:网络安全等级保护2.0标准的技术要求与测评方法。

AI安全(AI Security)

AI安全是随着人工智能技术快速发展而兴起的前沿安全领域,在现代CTF比赛中逐渐成为热门方向,涵盖机器学习模型的攻击与防御。

对抗样本攻击:

– 图像对抗:通过添加人眼不可见的扰动,使图像分类模型产生错误判断

– FGSM(快速梯度符号法):基于梯度的白盒攻击方法

– PGD(投影梯度下降):迭代式对抗攻击

– C&W攻击:优化目标函数生成对抗样本

– 黑盒攻击:在不知道模型结构的情况下生成对抗样本

模型窃取与逆向:

– 模型提取攻击:通过查询API重建目标模型

– 模型逆向:从模型文件中提取架构、权重等信息

– 水印检测:识别模型中嵌入的版权水印

数据投毒:

– 训练数据污染:在训练集中注入恶意样本影响模型行为

– 后门攻击:植入触发器使模型在特定输入时产生预设输出

– 标签翻转攻击:篡改训练数据的标签

隐私攻击:

– 成员推断攻击:判断某条数据是否在训练集中

– 模型反演攻击:从模型中恢复训练数据

– 属性推断:推断训练数据的敏感属性

大语言模型安全:

– 提示注入(Prompt Injection):通过精心构造的输入操纵LLM行为

– 越狱攻击(Jailbreak):绑过LLM的安全限制

– 幻觉检测:识别LLM生成的虚假信息

– RAG安全:检索增强生成系统的安全问题

深度伪造检测:

– Deepfake检测:识别AI生成的虚假人脸视频

– AI生成内容检测:判断文本、图像是否由AI生成

常用工具与框架:Adversarial Robustness Toolbox(ART)、Foolbox、CleverHans、TextAttack等。

新手入门建议

首先,选择一个你感兴趣的方向深入学习,不要贪多求全。Web方向对新手最友好,建议从这里开始。

其次,多刷题多练习。推荐平台包括:BUUCTF、攻防世界、CTFHub、Hack The Box等。

第三,学会使用工具。Burp Suite、IDA Pro、Wireshark、Python等都是CTF选手的必备武器。

最后,加入社区交流。关注CTFTime了解比赛信息,加入CTF战队与队友一起成长。

结语

CTF不仅是一种竞赛,更是一种学习方式。通过CTF,你可以在实践中掌握网络安全技能,结识志同道合的朋友,甚至为未来的职业发展打下基础。现在就开始你的CTF之旅吧!

暂无评论内容